En abril de 2020, una nueva amenaza entró en escena: el grupo conocido como Vendetta. Ha demostrado ser un grupo prolífico y su principal medio de ataque son las campañas de correo electrónico basadas sobre todo en el Covid-19.

Sus objetivos están distribuidos por todo el mundo y sus ataques han sido detectados en países como Australia, México, Egipto, Rumanía, Austria o China. Vendetta escoge objetivos procedentes de los sectores tecnológico, empresarial y gubernamental en particular, ya que estos gestionan información sensible. Han demostrado tener una habilidad significativa durante esta etapa, ya que seleccionan y analizan sus objetivos.

Su procedimiento habitual de ataque consiste en enviar archivos maliciosos adjuntos en correos electrónicos que contienen un malware que permite el control total y el robo de información del sistema de la víctima. El diseño de los correos electrónicos de phishing ha resultado ser muy preciso, ya que incluye detalles así como un mensaje bien estudiado y dirigido, además de tener en cuenta el contexto mundial en que se basa el engaño.

El malware utilizado no es totalmente de desarrollo propio, sino que contiene también software comercial. Es versátil y con un bajo índice de detección gracias al uso de packers y cargas dañinas finales en la memoria. El arma del malware es que instala un punto de acceso (normalmente muestras .NET) utilizando packers desconocidos y conocidos en múltiples capas que inyectan diferentes RATS modulares en la memoria. Por último, el malware permite al intruso hacerse con el control total y un acceso continuo a la red objetivo a través de C2C. Este grupo también proporciona sus artefactos de infección utilizando sitios web comprometidos e infraestructura propia.

Campaña Covid-19 de Vendetta

Hemos analizado la campaña de ataques llevada a cabo por este grupo durante el período comprendido entre el 03-05-2020 y el 09-05-2020 en el contexto de Covid-19. A continuación, describimos el análisis de un ataque de phishing por correo electrónico en el que se hacen pasar por el director del CDC de Taiwán. Como resultado del análisis, descubrimos más de 134 muestras de malware, múltiples URL y dominios estrechamente relacionados con el grupo Vendetta.

Primer hallazgo: Ataque basado en la suplantación del director del CDC de Taiwán

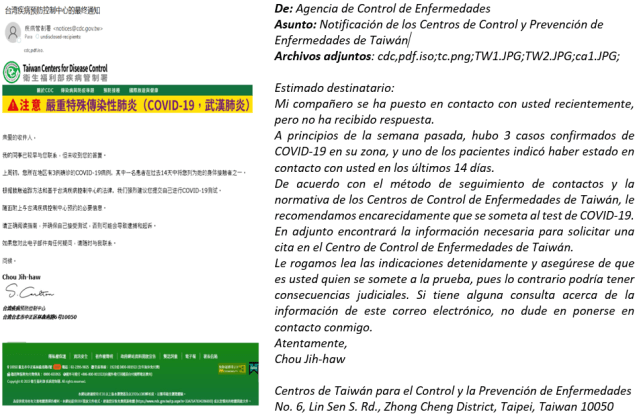

El correo electrónico fue analizado por primera vez el 2020-05-03T22:43:15 de Taiwán. Las detecciones del antivirus del correo electrónico fueron muy bajas. Como se puede leer en el correo, la carta parece estar firmada por Chou Jih-haw, Director General de los Centros de Control y Prevención de Enfermedades de Taiwán. En el texto se observa, por el lenguaje utilizado y el contenido, que es un ataque dirigido a los ciudadanos de Taiwán. Se les insta a realizarse un test de Covid-19 en un Centro de Taiwán. Por el comportamiento de este grupo a la hora de seleccionar a sus víctimas, se puede pensar que el ataque se dirigía contra el propio CDC de Taiwán.

Al traducir el correo electrónico, podemos leer:

Cabe destacar la calidad y la atención al detalle del correo electrónico, un rasgo característico del grupo Vendetta que es bastante inusual en general en las campañas de phishing, que suelen contener errores tipográficos, gramaticales, etc. Esto demuestra lo específico que fue el ataque dirigido al CDC de Taiwán y el esfuerzo que el grupo Vendetta hizo para llevar a cabo sus ataques.

Entre los archivos adjuntos, obtenemos un archivo cdc.pdf.iso que contiene el malware que los atacantes utilizaron para infectar a las víctimas.

| TIPO | INDICADOR | NOMBRE | DESCRIPCIÓN |

| SHA256 | 0aa87ed22e193e1c6aa9944cf1b9e88ec4ae6a5b3f975e3fb72c0f5b06b864f2 | 1349628.eml | Correo electrónico con un archivo malicioso adjunto |

| SHA256 | 51B0165FBA9CF8E0B7BFEBDC33E083ECC44D37CDBB15B5159B88B71E52B0255B | cdc.pdf.iso | Archivo comprimido que contiene malware |

Análisis del contenido malicioso

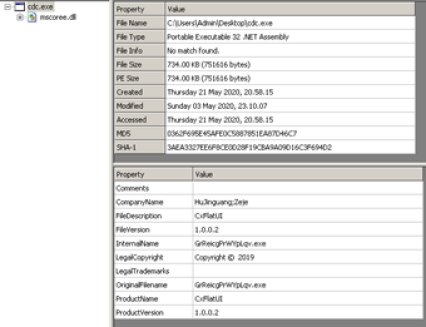

Cuando el archivo malicioso cdc.pdf.iso se ha descomprimido, obtenemos el archivo cdc.exe, un archivo desarrollado en .NET y empaquetado con un packer desconocido. Esta amenaza se llama RoboSki.

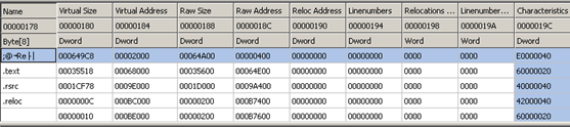

Como podemos ver en la siguiente captura de pantalla, el malware utiliza una sección del binario para ocultar otros componentes utilizados por esta amenaza. Este es un método que suele utilizar Vendetta para crear sus amenazas.

Una vez se ejecuta la muestra, el malware crea en la memoria un archivo .DLL que contiene una imagen .png, que a su vez contiene el shellcode cifrado en los píxeles de la imagen.

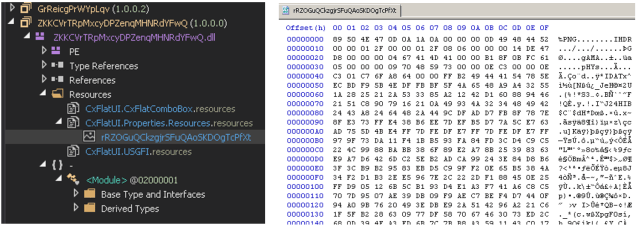

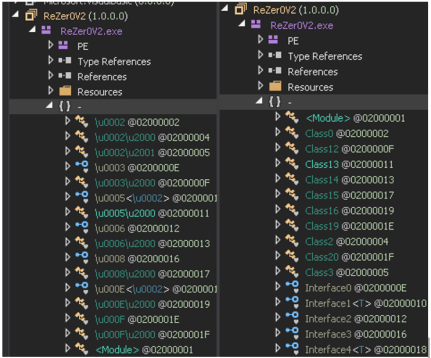

Cuando el shellcode se ha ejecutado, el malware dejará caer en la memoria la siguiente carga dañina. Podemos distinguir al malware ReZer0, empaquetado con Eazfuscator.

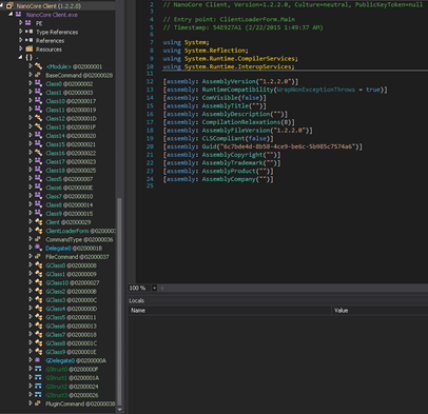

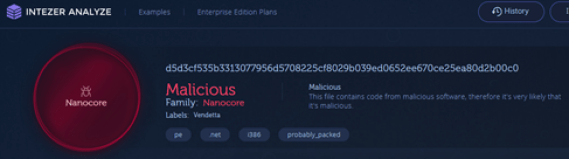

Tras algunos volcados de memoria de diferentes cargas ofuscadas, y después de ser desempaquetadas y analizadas, concluimos que la carga final contiene el malware Nanocore RAT, como se puede leer en el nombre del proyecto.

| TIPO | INDICADOR | NOMBRE | DESCRIPCIÓN |

| SHA256 | 0aa87ed22e193e1c6aa9944cf1b9e88ec4ae6a5b3f975e3fb72c0f5b06b864f2 | 1349628.eml | Correo electrónico con un archivo malicioso adjunto |

| SHA256 | 51B0165FBA9CF8E0B7BFEBDC33E083ECC44D37CDBB15B5159B88B71E52B0255B | cdc.pdf.iso | Archivo comprimido que contiene malware |

| SHA256 | d5d3cf535b3313077956d5708225cf8029b039ed0652ee670ce25ea80d2b00c0 | Cdc.exe | Archivo .NET PE empaquetado que contiene el malware RoboSky atribuido al Grupo Vendetta |

| SHA256 | 19B5353BF8A69A64536C865A4890B69EE1DCD59445968E1CFD94C62E1A97B11E | Cdc.exe_unpacked.exe | Archivo .NET PE no empaquetado .NET que contiene el malware Nanocore malware |

| IP | 172.111.188.199 | C2C |

Vínculos con el grupo Vendetta

El archivo adjunto malicioso se ha atribuido al grupo Vendetta debido a los siguientes factores:

- El árbol de ataque observado en el grupo Vendetta se basa siempre en el mismo patrón:

- La alta calidad de la elaboración del correo electrónico de phishing

- .NET Malware RoboSki como primera etapa del malware

- Observación de la memoria del malware Rezer0

- Rezer0 vuelca en memoria la siguiente etapa del ataque, en este caso Nanocore RAT

- C2C IP: 172.111.188.199 ya utilizado anteriormente por este grupo.

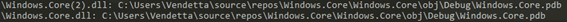

- La ruta Pdb contiene un nombre de usuario llamado Vendetta

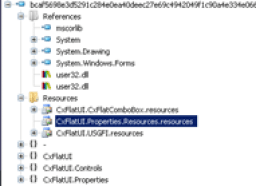

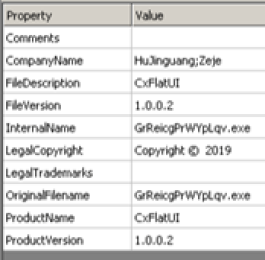

- Recursos comunes en las muestras utilizadas por este grupo. El proyecto CxFlatUI, que se puede encontrar en GitHub y pertenece al usuario “HuJinguang“, lo utiliza el grupo Vendetta como base de código para crear sus amenazas.

- Como resultado del uso del proyecto CxFlatUI como base de código, los metadatos EXIF con los valores CompanyName y FileDescription coinciden con otras muestras de este grupo:

- Análisis de la base de datos de genética de malware Intezer: ha sido posible identificar en la muestra analizada genes y cadenas que pertenecen al grupo Vendetta.

Al realizar la fase de pivotaje a través de CompanyName, ProductDescription, la carga extraída de la memoria, etc. se han podido detectar 134 muestras que podrían estar directamente relacionadas con Vendetta. El grupo las utilizó inicialmente (se han visto por primera vez) durante el período comprendido entre el 3 y el 9 de mayo de 2020.

Las herramientas utilizadas por el grupo Vendetta son, por ejemplo, Nanocore RAT, AgentTesla, Remcos y Formbook, ReZer0. Dentro de esta lista también se encuentran Azolurt, Warzone RAT (Ave Maria) o Hawkeye y también, hasta cierto punto, muestras de malware genéricas. Utilizan diferentes empaquetadores manuales conocidos como ConfuserEx, Eazfuscator, IntelliLock o iLProtector.

La siguiente imagen muestra el gráfico resultante del análisis genético de las 134 muestras relacionadas con Vendetta. Podemos ver cómo este grupo utiliza los diferentes tipos de RATS que hemos identificado como pertenecientes al arsenal de Vendetta.

Encontramos una muestra que no sigue el patrón habitual, ya que no es un ejecutable compilado con el ejecutable PE32 para MS Windows .Net. En su lugar, hemos encontrado un MZ para MS-DOS. El lenguaje detectado en los recursos de este binario incluye el inglés del Reino Unido y el inglés de Estados Unidos, cuando generalmente ese valor es neutro en las muestras analizadas en .NET.

En lo que respecta al certificado, hay una cadena de certificados, pero termina en un certificado raíz poco fiable.

| TIPO | INDICADOR | NOMBRE | DESCRIPCIÓN |

| SHA256 | 080ff06496d8b6b5e6307059e378ed7052e381a6f130d89385c778edf32ae996 | Vdnoenr.exe | Predator the Thief |

| SHA256 | 9fbb3df3c9b58626be3f9e66e8b4abd811a8069839374ade15cc405eb3b4d816 | sr3S0CjtBE.exe | Vdnoenr.exe no empaquetado |

| MUTEX | cjF0OHM0 | Mutex creado | |

| MUTEX | IESQMMUTEX_0_208 | Mutex creado | |

| DOMAINS | bbc-news-uk1.space | Resolución de DNS |

Asimismo, encontramos cadenas de texto relacionadas con AutoIt, una tendencia ampliamente utilizada para construir el dropper inicial por sus características de evasión de antivirus.

“AutoIt supports the __stdcall (WINAPI) and __cdecl calling conventions. The __stdcall (WINAPI) convention is used by default but __cdecl can be used instead. See the DllCall() documentation for details on changing the calling convention.”

“AutoIt has detected the stack has become corrupt.”

Una vez analizado, observamos que ha sido empaquetado con mpress_packer 2.19, que contiene una gran cantidad de código del malware Predator the Thief, un infostealer (malware de robo de información) comercial muy versátil tanto por su gran número de características como por su diseño modular.

Conclusiones

Tras el análisis de las comunicaciones realizadas por los 134 binarios conexos se han obtenido varios indicadores de compromiso pertenecientes a la infraestructura maliciosa del grupo Vendetta. La lista completa de estos indicadores se encuentra en el Anexo 1.

Tras el análisis, podemos concluir que el grupo Vendetta destaca, no tanto por el uso de piezas de malware muy nuevas (ya que generalmente trabajan con productos comerciales del mercado de malware), sino por el especial énfasis que ponen en las fases de reconocimiento y preparación. Seleccionan objetivos para campañas específicas, no se centran en la distribución masiva y dejan que el contexto utilizado, en este caso el provocado por el Covid-19, juegue a su favor.

Preparan los correos electrónicos con suma atención al detalle, tanto en lo que respecta a lo visual como al contenido, utilizando diferentes idiomas y con un tono de urgencia y autoridad que sin duda aumenta las posibilidades de éxito de este tipo de ataques.

Anexo 1: IOCs relacionados con el grupo Vendetta

| bcaf5698e3d5291c284e0ea40deec27e69c4942049f1c90a4e334e066485dfa9 |

| b2bccd13743ac9153a8b731af82d6b19fa7395dd16596a3b5f783f1092419c3a |

| 92632fa88b730e2593837c7d51884384dcf8c887fd4b8d3cc6741d12ae9cd347 |

| c068b1a7379f95ee883cd4ed9639bb2b28c380934f3bc0e0c7be97ad808c7b8a |

| 147e92a20eaa350aef112cd3110af132aa9667af4e8eb90d345d4b7da8cea95c |

| b26960e8083466e40ebbfcc6dfe93c4080a516d6260e1a2900ce7649fc44442e |

| c315112980543e9046f7b3167586d3a5ba25734aac85679542adaca7867f3ef7 |

| 713c780c42db40b3456b797e578c889f19a915441a428277aaa8235dfecd0142 |

| 20eb672944019e3a3520f9c3bac67acbfff3700fa27aec05bfe96129a77b6437 |

| bbf20efcdbae1950b49b4f121f17baee19a5d638983e96a954bd6e602fb35b16 |

| 0f525a06128b217d0081ee6d81a2d2fe04e9ecd20cf0e0fa7c99aaa9ed83154d |

| f4f76522a5a1a8f056d53bfea97293f503b6bc703cf37ff60dd8b47f47ecaaaa |

| dcaf6aed333996a431610306d24a90e7bb27035cdeb93901c1e1b00626877e78 |

| 736d65eea1acec603391ea9dc50b880c83a1ef4de69cdc6649e79dab9eeea392 |

| 12025c0f03e21ce62c476f6d5a95d3de80ef8ad59fc3a552550d0c9e927458e4 |

| 42e7b0bc64037556ec415d6f869b09205a85d746550ad196c07d4be7ae739155 |

| 2fdeeae131f4bc6dd0fb7e2ebdcc379fadf314203f0de0e2b1e4a90aabf20b1f |

| 1eda6158b488a4f6635255b406b59933d4dc6877e1cac1bb85e1d9bfd9cd7f62 |

| e4bb158234319609a3d891e08f7ae6d6deee7fac7138639a8954dae5f281eea8 |

| 90a9045fefcc8463e698c79a594247fa002b0badf6846b200eef6a8bf47ca53d |

| 170914b423f415bdf562a5ee3eff48808d4b0731013bcdf870bfdf2bcded8caa |

| 8e9d9d8dfe961ede4406310aefed0eab63e52f29ad2c557eed012e298e644a43 |

| e67f30ee8be83b021b5ba3ebe65e610fc1a50ce3f3cb1c081f62ada165d84186 |

| 7f84806700f99b46ccda77e5a87922e88cb5bf5694624455cc040324524a6f86 |

| 6e53e6f7bd88850c3771be189fb16601e0f2bcbf6f80a7baa7990bbc77e28491 |

| d65c09f664bfd72f66e988c6a83bb29f94ab3c22968f76977f3d30500848f621 |

| 3e7e66fbf0442436122d17de23a4ff3b217edd9111c97eec4e05e22b2fe72046 |

| 123d231401b30d6f5ea191832456133eba46c1d77ac5717ee4a3abe050f1664b |

| cd41beb4d2b564bf1a91656755247e37487c7dd24d22cae84c9de2428535c7c0 |

| 9a09ddc92cdd2f9ef6f019b075c62ea781778ac50850b5c79dc9f5a000a2da8b |

| 148cadfe967abcc303b8deecbbb030efd3ee9b49424246b8975f8f7e54ae2c36 |

| f37fbb193f6ba57d318e7f5333fa7870282de9b3322e024c65d89977d2ec594c |

| 0360c343788f8fe1ec3e57514ee4ced37503c9271741ce3688afe5086135f8f0 |

| 7e9657bb8f4920565b2cbdc1add6d78026fc4e8047632ba077463e5991e105ee |

| 60ad4364f4a6c17082d929b810116a71e6730ed7ad0ca750624976b043f04499 |

| 4203720a4d4d988958a592e89d937e987e95fe7d8b7417a70d88ff62c5dbd77b |

| e64c94e34a8b4174fe920c0968019f46574d172bc270a424d66a80295694a7d7 |

| 060a16518824101a132d9816abde0b03fec08b29beb9415c217ec0e1f2cf7793 |

| 20edc5b15578c2714fd64a6577a5bd1fbbb13434dc2e900e3b7c568537206050 |

| 0eb506623215bfd28e3f1b9f7f34b0fc254b0a2fe8a91f5cd0a62f26bd739169 |

| 1a1025e072db46f1c469e3d9758147a97a57bc33da3ab2c0e2d93c52759176bf |

| 73521003fe09aecd04a3b01d252a3c49037c35c188c8a19624fe6367a6f2cc00 |

| 539900a999853a6783c7e700987248efd3307604d5ca3cc4bdc3e69cf3489e06 |

| 8fae14da82a6d0df4b14d205e91bb068cb57c79c8267b8a50fc12a07da395b50 |

| 0b44ede8d91f14918ec469990ff81f496d85fed73b744f317928f1bfb92463d1 |

| 766f2988c9aae96c380e1628fefdd981c84ce9cf7fbbdd8dc03c365377443c2c |

| 286add28a79440668077a7d762ee81ee169f1c08daa27bc680dbf8c8832d2785 |

| d5f347be26d404ab0fb1ea2eb8b2d4d3fd308306952129c871e03bd916818c8d |

| e30672336261f66449f9e3e1f7e4fd6ba381e6046cdb5c9ba0088c576aca5176 |

| 1d748a0cc73a641e1d10a372a2f47901527f759cbe540109068323315a2f63c0 |

| d5d3cf535b3313077956d5708225cf8029b039ed0652ee670ce25ea80d2b00c0 |

| 219760dead477932b0a969b38ecc8d7ee41b2da4de72f32700f905cd705c340f |

| f4ad5a582c73b80900d35c87421f1d6076cd4fe994b65417223aedaab76b806e |

| 2f9b92ba539de2cd1fdd35725fb144f72e4809d9c43dd79a6e2fb403ea07001c |

| 774cabba771d38532276d09fea65d562a9eac297737d74e937695877d21f1958 |

| 5a67dee45b2e60de47e22739c8be8614f31cdb4acbaf554f37d06ea41ddd8762 |

| 97b8bdb2c3d831301d68b883fea274703bd497462caa192f6a09130a0f42d10c |

| 201aab86deb0b609b895f6934d5a87b56384cdf01dbfce5e5bb2e970f91bb919 |

| 4e59193170ad7a1da7d91bea0028bb8107a3a305cd91a353822e23924ceda25b |

| 2a07d219f5444c0bdf0942f2157f623efc400dcba8594d3eafa2f5dc0fd5836b |

| 5521ef291f90c10acfd6e796a6ad2cb099a14da80bd09c6e8ffe0710c8eb547c |

| f57374520bfbf5f5afbbfe8c8cf762f95e05cf050fe959d731d49b77f4776cba |

| e2d6119bb484c9e5f5a7107b4687553416208badbb881df4328bec5146d08509 |

| 0598b4ce2460676755245bad49490a9c94ae85a074c2242adfa65c52b0ad3796 |

| 3eeedb9932e7f8b09dfb11dd48a50cb473ec777e1c7d0cf1ce6c21623e86549a |

| d6a03be138abc31b13e2c70092dfd8ee73e59a52c5881fe2ac477f9c9cec539e |

| e16ba0ace7b0abc8bf1cd0d89ecb591ce94210cb2192196a756fe1c554e03d62 |

| 705e6b3291082ab445e179e9e65464f3d7809f266ca5644707f67b59c531ab43 |

| 3996059fe34930b9d9f584bda6d7e784a2295ae3d988255e97857b9928b5c955 |

| 424ffe0e02a6f89682d55c7e051538705a067dbb87ad5daa9379ac70593da268 |

| 016b1bc90d2a25f17ae03f0a29bf8297dfd33fd718e02e318f4a64d192fceb60 |

| 5de3d93e65bc78582772de69a6663ccef69fa056f9cf7fe44cd3011d03104b59 |

| af9ff2feb141ada2c8ca807fb12326dcb0d377d372d13955c33ca6aef378b387 |

| d3ccfc7eefe685bc703f2975cde7560c851f7e28f8fac127baf54b24ede4ca91 |

| 199528b69b42d1af70f525973be5e53bcd16c19b39a117cfaa27ba1a515723f8 |

| b3347d03d6ab008c67cb3c819b545ea82fd5d0eb8e92050af7daebb35c803ad4 |

| 5a0e68a086ea94b7601121e52f03bb29faab5d1da95ced80a11218034e8d2944 |

| 01c7dd686988aded4a1730159eaaa2f4ecfb9f53dc93a3f9ba0503b7698aa454 |

| 2ae8f7e54b2c1568faa2071facfbab5f1f66e77cca38fd755c66c56f048abab3 |

| 7f98aba8439fcc1f2b54cbb1a12f1a8f4752d65e0fb8ee7fbdd206e2f0db5b99 |

| 6c22a397528ff1fe394044d94134af1d81ab8ef5ce82dd65283586ac6d9319c0 |

| d79ff402299dcf2d71c104beb763f0e3893eb857622cc07d8969aa08541950f9 |

| 15b7b01be91b632db911f41473c68e5d3d1e705f1738214aa2827b8f6b060b87 |

| cf27ba547b3b778e771324406fd4e95b992a1664826d179cf7af0d4f8dd1bc0a |

| 43ca549fc5b4e817a872ea9d53f1a17949a7a2d80d67a2b2f37907b021da818b |

| a563a898ce1c8dcac374ef8a468e39a185ca3b010f1a41b60731a7beac23f846 |

| 4c886afcf091e440b12ade502e4b8dcd2e9995cb2c10d7c0f8fd16e736d6fca6 |

| 2e268914ba79bc7c7ac43a39b6dc463d56e32f6e43ff8cfb4aa19e43aefd8ffb |

| 3363075fd1a09ada8858a47b099c702028f26705c5967633ee92f341817db3b3 |

| 14e7b4f4f4e98ecb3aad0e67857b3fbbca1d314ecdaa0b1aab122e1d97954977 |

| eddcaacc8947b326dd6998c90175846c76375ee953074668354ac72dba27ffdf |

| f9155082e1d12e318287a25bb73036feab7c75b7f0c3c1c30f457cbecaf9763a |

| 388b67c9e243a4156343e3f2c6b640df04f1803a2eed2b66ff88ee698e348880 |

| 44e50aaa49e93786e5e228983b0b1daddf8ad88baacc627e7667ea749d64cdfe |

| 5b6b8e78568b828610d9d85128e14e34938614f7fc2885569995834678da14b2 |

| fe376b2372b224037d4ab183527213a3731e8a141a74cbdabd1c00eb52da6323 |

| cd9b154f848a6f37a110de136034cbf5190600da5687bb6259f19addf2e2759a |

| 82d3edc9ad7ba25feca5ef08641b0f030d92faa5dec17f3148e062b727a0240c |

| b590b1181625df5cc62b8716449c07faf158411381babca4d22988c5d852aafa |

| bacaaa40e0f3b6cba3fc498dfbd6f2d198a767453cd8513acdbafa9fefaeed2a |

| c1b451ce8ae3ab62b5cdfd52793c5cf4e57efbc39012c4139d1b8958b202f6d1 |

| 895225b53f54d122a60d52a692acfe09a4fb64fbc2bea01746d2ec3f12e3a564 |

| 0627b6c0e68d720dbeafde9231c6a2a1652a7c6e1d7b8816fc8c829e793c0847 |

| 26ff94fc13fe6281062a8b36abed5e25e350dd441a31b8acc910292fd67c4805 |

| 6ff9969b0b9d452a37be71de3c3cb1773a4ce604068bdb715ee3f2742d0e3898 |

| 67669c698454edaee7a64ddeb26eea619e2946939a4d71b5299b9fef7c4252a1 |

| f3eb876bdd52d2f6fb8a8dfe28fcff50129a1fd88f76b3e99c500357c36ff862 |

| bb8510a80af2965bdca1fdb2218ebfaa2a72402c0b767c3fde6b7807baa647b5 |

| 0756d1e1046fc633cd6796b320ba230db24e73c238c7ceb4dd20096ff366502b |

| 246366b847f40185b79d4b7dccd159a0ea49b16043baa6c2898ad6dc88fcf0a0 |

| 4e4b0f2b45295ae88dc7cd1e2846788f54a22905bf6cf289519f609e41dda2a4 |

| eceba2e6a2c1be781eaa0dd185fae4061a47c5cda10934672723f9ce06332ff4 |

| 7b5e89ca46752ad31a046d9b1ef6ab2ceb8289e1dcf8c68556df0a2b27f8acb1 |

| 230768a8b1c1a0f8ee13a9d91a67742f3c0dac9d1bb5218a59362b6ddfd07284 |

| 5456f58b7112cbc0cccb10f8da3b6edb96712a08dfc09729aad2f60bd62be4fc |

| 28240d3260b1ea8df33747d3d6c9be6685f83dbc4c40d6c90b2622054dd79b4b |

| 38540db35f6786084fa896cb52297141625d5e8da335e8b539fda1683cda5f86 |

| a9d9dd9c8a720a43790c0218adfc255ef41a3b5f1be8b1e0d0e9931a24225493 |

| 47dcbf01785cbe9d614186a2fa97706470ef31008ce7d09f2bbcae8d96c073f0 |

| 2656b3ff415a282bab5d844689e62e93e2f6ff089529bda9377bbb58cce17880 |

| 59674d38de995cca06bb45e523d6c080eae1d717ec632932d28c0dd648b1086d |

| d3db87b88e8b020f212e9707d8efb3888eccf436fd30658966e6db0e90e46f04 |

| 7dac4a54cfc927b195a3b35b031b7653622dc95706324122e39c6ed1f1767259 |

| 0245bb4c69fc027f53b3f5c41ed13a515a81c9b0bb12700df6688554ce248d70 |

| d4d23638d8c40ac1f052c82c4302aa3403378afdb65cab1bc582396c2ae7757a |

| 32ae82bfe98d50ecd5d6a7267854c8e09f353c980d4bd526de6128202b884cb2 |

| 080ff06496d8b6b5e6307059e378ed7052e381a6f130d89385c778edf32ae996 |

| 4791a5bcad2a0ea8e525bf24dc5c480ead507f0a888b31134fc26799167a2f94 |

| 1745870e72b522d26907dd2a6b9005804bf5aa390df6cc9cac32d3cd1d118cfc |

| 795f59666238d3e1d5ae55f2f43b4b85e040488444865f23f3d3d43b26451203 |

| 1cadbfc60a4a24b71e3024cec9bcb7a451f6dc2ac61f714e060925e927e41d2d |

| 1c964f7b4a1f588cab0f3a68eb987905b9d5b4d3121db07af0e26b291db6f1b7 |

| 0513703f3cdd9baff067432764336311825131de68252c8e20392e08e55c15f7 |

The post El grupo Vendetta y los emails de phishing de la COVID-19 appeared first on Think Big.