¿Qué es una botnet?

Para empezar, vamos a disociar la palabra botnet. Por un lado, “bot” significa robot y, por otro, “net” significa red. Esto proporciona un significado a la frase, algo así como “red de robots”.

Un bot, o robot, sería un sistema infectado por un software malicioso cuyo objetivo está definido en el código del malware. Por tanto, una red de bots sería una red de sistemas infectados por un mismo software malicioso.

Una botnet es una red de sistemas infectados por un mismo software malicioso (malware) y gestionados por el mismo BotMaster.

A esta red se le llama Botnet. Lo que no está implícito en el nombre es el hecho de que son controlados de forma remota a través de un servidor de Comando y Control común (en adelante, C&C) desde el que el operador de dicha red, también conocido como BotMaster, enviará las instrucciones para desempeñar acciones maliciosas.

En las botnets impera la famosa frase de los padres de “y si un amigo tuyo se tira por un precipicio, ¿tú también lo haces?”. Pues si señor, todos van a hacer lo mismo ya que son controlados por un actor de amenazas concreto.

Botnets también en dispositivos móviles

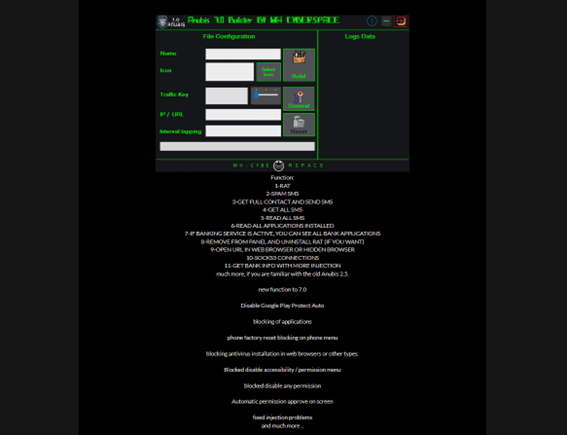

No son únicamente los ordenadores los afectados, los dispositivos móviles también son objetivo de los BotMaster. Por ejemplo, en un conocido foro de la Dark Web, se ofrece una botnet para el sistema operativo Android, que es uno de los sistemas operativos más utilizados a nivel mundial:

En el propio post se incluye toda la funcionalidad y capacidades del mismo:

En este caso se trata de la botnet Anubis, cuyo principal objetivo es recopilar información de cuentas bancarias. Pero también podrá ser utilizado para envíos de SMS a los contactos del dispositivo.

¿Cuántas veces hemos visto por internet fraudes en los que se ha recibido un mensaje de una persona conocida solicitando datos, dinero o, simplemente, enviando un link? Obviamente, al provenir de una persona conocida no suele parecer algo sospechoso. Sin embargo, nada más lejos de la realidad.

Adicionalmente, y como dato curioso, los nombres de las botnets suelen estar asociados al malware que las une. Debido a la gran cantidad de malware existente en la actualidad, se hace una tarea prácticamente imposible enumerarlas todas. De entre las más conocidas, aunque no siempre sean las más utilizadas, son Emotet, Mirai, Pink, Arkei, Redline o Racoon.

Usos y propósitos de las botnets

Son infinitos los usos que se le puede dar a una botnet, todo depende de la imaginación de cada actor de amenazas que, está demostrado, es también bastante amplia.

Por ejemplo, uno de los usos más habituales que se da de las botnets, son los famosos ataques de denegación de servicio distribuido o DDoS que son orquestados, en la mayoría de los casos, por redes de sistemas infectados.

Para los ataques de denegación de servicio distribuido (DDoS) suele hacerse uso de botnets.

Sin embargo, no solo se puede utilizar un ordenador infectado para atacar a servicios expuestos, sino que, también, para recopilar las credenciales del usuario afectado, minar criptomonedas, realizar ataques de phishing, incluso, la descarga de otro tipo de malware.

Es más, desde la perspectiva del equipo de DFIR se puede afirmar que muchos ataques ransomware empiezan con la inserción de malware de tipo botnet. Estos malware están encargados de descargar más malware con el que se moverán lateralmente en la red, descargar actualizaciones del propio software malicioso o, incluso, directamente, realizan la descarga de la carga útil del propio ransomware.

Cómo saber si mi ordenador forma parte de una botnet

Dicho esto, suele surgir la pregunta “¿cómo puedo saber si mi ordenador forma parte de una botnet?”. Lo más recomendable es disponer de un EDR, un firewall con reglas definidas o un software potente de detección basado en firmas, de lo contrario, puede pasar totalmente desapercibido para un usuario.

Por lo general, las personas infectadas no van a ser elegidas a dedo, es decir, no son ataques dirigidos, si no que, por el contrario, son campañas masivas las que hacen que cualquier persona sea susceptible de ser infectada.

Todo el mundo, solo por el hecho de tener un ordenador o un móvil, es susceptible de convertirse en objetivo de una red de bots

Mucha gente piensa que no es “nadie” o no es “interesante” como para que el operador de una botnet esté especialmente interesado en atacarle. Nada más lejos de la realidad.

Todo el mundo, solo por el hecho de tener un ordenador, es interesante para dicho operador. ¿Quién no accede a su cuenta bancaria desde su ordenador?, ¿quién no accede a plataformas de compra online?, ¿quién no accede a la red interna de su empresa a través de una VPN?, cualquier información de este tipo sigue siendo muy valiosa o aunque seas un trabajador de rango bajo en una empresa, ¡no dejas de tener acceso a esa red privada y tan atractiva para los ciberdelincuentes!

Cómo identificar a los operadores de las botnets

De igual modo, surge la pregunta “¿es fácil identificar los actores de amenaza que operan las botnets?”. No es fácil. De hecho, las labores de investigación se complican ya que los actores de amenazas, a parte de ser grupos de varias personas, suelen operar a través de la red Tor.

Además, los operadores utilizan algoritmos de generación de dominios (DGA, por sus siglas en inglés) con lo que generan una gran cantidad de nombres de dominio. De esta forma consiguen evadir una posible detección del servidor de C&C, ya que solo alguno de esos dominios resolverá a un servidor de C&C real.

Por ejemplo, si se deniega el acceso a una dirección IP concreta o un dominio concreto mediante una regla de firewall, el BotMaster contará con tantos dominios que podrá cambiar dinámicamente el nombre de dominio de su C&C.

De este modo mantiene el contacto con el bot ya que este, continuamente, estará generando la misma lista de dominios por DGA. Otro método de evasión utilizado es hacer uso de una red Fast Flux en la que, básicamente, se asignarían muchas direcciones IP distintas a un mismo nombre de dominio.

Estas direcciones IP serán cambiantes y, asumiendo que se utilizarán muchos nombres de dominio distintos, las direcciones IP posibles de conexión con el C&C aumentarían de forma exponencial. Por estos motivos desmantelar una organización dedicada a la gestión de botnets requiere años de investigación, dedicación y, en algunas ocasiones, cooperación entre cuerpos de seguridad de varios países.

Ventas en la Dark Web de malware y botnets

Por supuesto, y como con cualquier cosa, también hay malware disponible a la venta en la Dark Web, tal y como ya se comentó en el post sobre este tipo de Markets.

Los actores de amenaza también tienen la posibilidad de sumar sistemas a sus botnets a través de la venta o alquiler del malware concreto por foros y Markets de la Dark y la Deep Web. Por ejemplo, a continuación, podemos ver una venta de Redline de por vida (¡y con un descuento de 300 euros!).

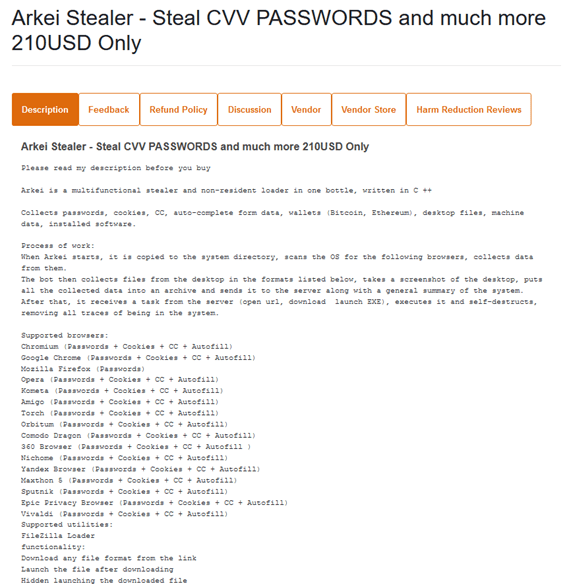

En este otro post reciente de un Market muy conocido en la Dark Web se ofrece a la venta el malware Arkei por 210 dólares:

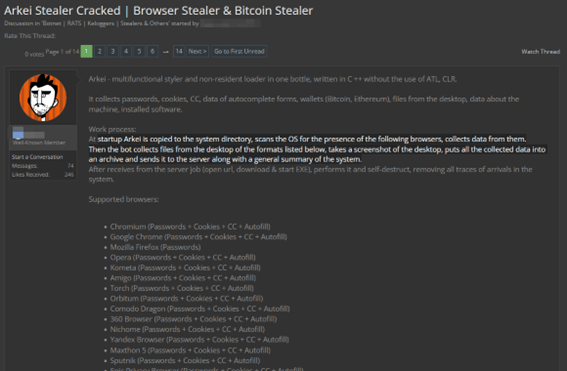

No solo se encuentra malware de pago, sino que, irónicamente, también existen versiones “piratas” gratuitas de malware, como se puede ver a continuación con el malware Arkei.

Si bien la apertura del post data de 2018, se puede ver que el hilo ha estado bastante activo durante todos los años hasta 2022 acumulando, aparentemente, muchas descargas.

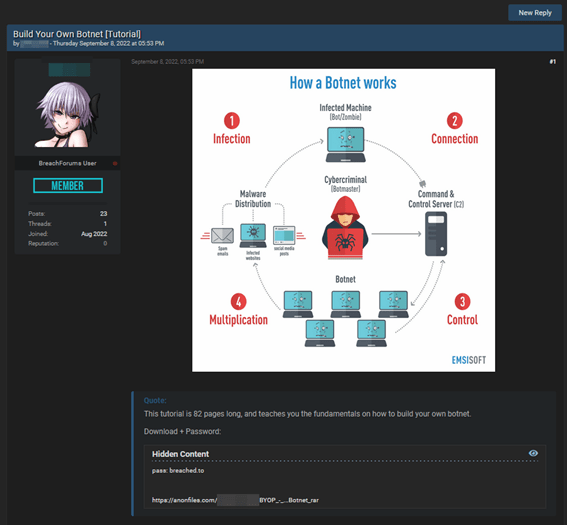

Como otro dato curioso, y siguiendo el dicho “si quieres algo bien hecho, hazlo tú mismo”, se ofrecen tutoriales a la venta, y en ocasiones gratis, para aprender a montar tu propia botnet.

Ventas en la Dark Web de credenciales y cookies de sesión

Una de las capacidades de los malware que infectan a los sistemas es la del robo de credenciales de acceso o robo de cookies de sesión de servicios web.

Es algo común ver la venta de credenciales en los principales Markets de la Deep y la Dark Web. Es tan común como preocupante ya que, no solo afecta a credenciales de acceso a servicios personales (Amazon, banca online, supermercados, plataformas de streaming, etc.), sino que afecta también a accesos a servicios profesionales tales como accesos a herramientas de trabajo, acceso a redes VPN, al correo profesional.

La venta de credenciales en Markets de la Deep y la Dark Web es tan común como preocupante

Lo que empezó siendo el compromiso de un único ordenador, acaba siendo el compromiso de una red empresarial entera y puede llegar a desembocar en un grave incidente de seguridad, como ya se ha comentado anteriormente.

Con el objetivo de ofrecer un dato real y obteniendo datos para todos los países del mundo y de las ventas de los principales Markets de la Dark Web, se ha podido comprobar que, únicamente en el último mes, se han ofrecido a la venta al menos 311 credenciales de accesos a servicios Citrix, 2000 accesos a la intranet de distintas empresas, 105 accesos VPN, entre otros muchos. A nivel empresarial, como poco, preocupa.

Conclusión

Como se ha podido ver, cualquier persona es un objetivo de una botnet y las consecuencias pueden ser nefastas.

El factor humano es uno de los principales interventores en la infección por botnets por lo que, llegados a este punto, no se puede hacer nada más que recomendar tener mucho cuidado con dónde hacemos clic o de dónde descargamos software, ¡cuidado con software gratuito o con descargas fuera de la plataforma adecuada!

De esta forma, ya tendremos muchas menos probabilidades de acabar “convertidos” en bots.

The post Dime qué malware tienes y te diré a qué botnet perteneces appeared first on Think Big.