En la actualidad, la superficie de ataque es mayor que antes, ya que ahora en las empresas existen más aplicaciones, servidores, usuarios, etc. Por esta razón, es preciso limitar el acceso, otorgando únicamente los permisos que se necesitan, a los puertos imprescindibles y Just In Time o justo a tiempo (es decir, en el momento de la conexión).

Esto se puede conseguir con lo que se conoce como entorno Zero Trust o entorno de confianza cero. Esta es una de las soluciones de seguridad más implementadas en entornos virtualizados y cloud desde hace relativamente poco tiempo, aunque este concepto apareció por primera vez en 2010. A lo largo del 2020 se esperaba que el 72% de las organizaciones empezaran su implementación o su planteamiento, según estudios de Cybersecurity Insiders y Pulse Secure.

La idea de la confianza cero es que no se confía en nada ni nadie, aunque esté dentro de la red de la empresa, sea un empleado de esta o sea un flujo de comunicación necesario entre dos aplicaciones, no se da por defecto acceso al entorno. Esta idea es totalmente opuesta al modelo de seguridad perimetral que muchas empresas tienen actualmente y donde la idea principal es “confía y verifica”.

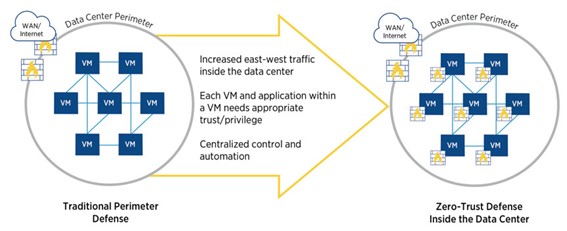

Con este tipo de entorno Zero trust se reducen las brechas de seguridad y se ofrece más protección a la organización reduciendo la complejidad de la infraestructura, junto con una monitorización constante del entorno para hacer frente a las posibles alertas. En la siguiente imagen sacada de Netrozome, podemos ver una representación gráfica de un entorno de confianza cero.

En la imagen anterior, a la izquierda se puede ver una arquitectura tradicional donde dentro del entorno se confía en todos los equipos, usuarios y aplicaciones, y se permiten todas las conexiones. Si se lanzara un ataque contra este entorno y, finalmente, se obtuviera acceso a un recurso de este, se tendría acceso al resto los recursos de la organización. Sin embargo, en la derecha se puede ver un entorno de confianza cero donde las conexiones, los equipos, los usuarios y las aplicaciones no tienen esa libertad de comunicación entre ellas. De esta manera, si durante un ataque se consiguiera acceso a algún recurso, sería muy complicado realizar un intento de acceso al resto de elementos del entorno ya que los accesos y comunicaciones permitidos son únicamente los necesarios y se rechaza el resto.

A continuación, vemos una lista de ataques que se pueden detener con mayor facilidad usando un entorno de confianza cero:

- Phishing a través de correos electrónicos.

- Robo de contraseñas.

- Filtraciones en bases de datos.

- Intentos de accesos no autorizados.

- Keyloggers en los equipos de los trabajadores.

Es fundamental no solo proteger la empresa, datos o clientes desde un punto de vista exterior, sino que también protegerla desde el interior. Por este motivo, los entornos Cloud y virtualizados están cambiando de enfoque a la hora de definir e implementar nuevas arquitecturas de red y seguridad.

Referencia: https://www.cybersecurity-insiders.com/portfolio/2020-zero-trust-progress-report-pulse-secure/

Referencia: https://www.mcafee.com/enterprise/it-it/security-awareness/cloud/what-is-zero-trust.html

The post Zero trust, tendencia en el entorno de seguridad cloud appeared first on Think Big.