Los IDS (Intrusion Detection System), IPS (Intrusion Prevention System) y las soluciones SIEM son elementos fundamentales en la monitorización de eventos y en la ciberseguridad.

Los IDS e IPS son sistemas de detección y prevención de intrusiones en los que se emplea un conjunto de métodos y técnicas que permiten revelar actividades consideradas como maliciosas sobre uno o más recursos informáticos, y en el caso de los IPS, toman acciones cuando se detecta esa posible actividad maliciosa.

Los IDS responden a la actividad maliciosa generando alarmas. Estas actividades maliciosas son detectadas mediante comparativa de patrones de firma, aunque depende de una manera más concreta de la clase de IDS. Los IPS analizan el tráfico de red en tiempo real y previenen los ataques llevando a cabo acciones de acuerdo con su configuración y tecnología.

A diferencia de los cortafuegos, los IDS e IPS analizan los paquetes de datos de manera completa, tanto los encabezados como la carga útil, buscando eventos conocidos.

Los SIEM son soluciones híbridas que recogen una parte SIM (Security Information Management) y una parte SEM (Security Event Manager). Esta tecnología confiere la capacidad de analizar en tiempo real las alertas de seguridad (previamente configuradas) de lo que acontece en la red o sistemas.

Los IDS, detectando intrusos

Estos sistemas tienen por objetivo detectar y monitorizar eventos que suceden en la red. Esto ayuda a entender los ataques, a mejorar la protección y a estimar el impacto de estos.

Para detectar intrusiones en un sistema, los IDS utilizan 3 tipos de información: un histórico de eventos, la configuración actual del sistema y, finalmente, procesos activos del sistema o reglas.

Estos elementos realizan 2 funciones principalmente:

- Prevención, mediante sensores o sondas instalados en equipos o elementos de información que permiten “escuchar” el tráfico de la red.

- Generación y notificación de alarmas, ante lo que identifica como un patrón de comportamiento de intrusión o actividad maliciosa en la red.

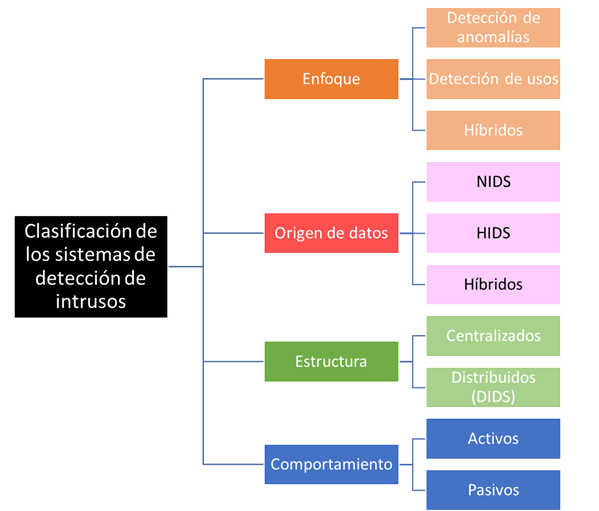

Existen diversas clases y tipologías, dependiendo de varios factores tales como el enfoque, el origen de los datos, la estructura del propio IDS o del comportamiento.

Dentro de los IDS de enfoque se establecen 3 categorías.

- Los de detección de anomalías, que emplean técnicas fundamentadas en el conocimiento y en métodos estadísticos, así como en sistemas de aprendizaje automatizado.

- Los de detección de usos o de firma, están centrados en la monitorización de las actividades en una red y la comparación de usos y firmas con su propia base de datos de firmas de ataques.

- Los híbridos, considerados los más fiables, combinan las dos anteriores tipologías, es decir, tanto la detección de anomalías como por detección de firma.

De acuerdo con el origen de datos, se establecen las siguientes clases:

- Los HIDS (Host-based Intrusion Detection Systems), basados en la monitorización de los datos y eventos que generan los usuarios, a través de ‘syslog’ en la mayoría de los casos e identificando las amenazas a nivel de host.

- Los NIDS (Network Intrusion Detection Systems), instalados en dispositivos en modo promiscuo y dedicados a escuchar y monitorizar de manera pasiva aquello que sucede en la red, actuando como un sniffer, pero con capacidad de generación de alarmas.

- Los híbridos, que son la combinación entre HIDS y NIDS, tomando lo mejor de cada tipo. Permiten detección local de actividad maliciosa en los sistemas, sensores en cada segmento de red y aprovecha ambas arquitecturas.

Por otro lado, de acuerdo con la estructura del IDS estos pueden ser centralizados, con sensores que envían la información a un sistema central o distribuidos. Estos segundos están basados en la instalación de sistemas distribuidos haciendo uso de nodos que recogen los eventos y posteriormente lo comunican a un nodo central.

Los IPS: la mejor defensa es un ataque

En muchas ocasiones, se asocia el comportamiento de los IPS al comportamiento de los cortafuegos, pero su grado de complejidad y completitud es superior.

Estos elementos analizan el contenido completo de los paquetes, tanto el encabezado como la carga útil, en busca de actividad maliciosa y cuando se detecta, se procede según este configurado el elemento, bien generando una alarma, descartando paquetes o desconectando conexiones.

Sus principales características son:

- Reacción automatizada ante incidentes a través de análisis en tiempo real.

- Aplicación de filtros conforme detecta ataques en progreso.

- Bloqueo automático frente a ataques efectuados en tiempo real.

- Disminución de falsas alarmas de ataques a la red.

- Capacidad de detección de aplicaciones e implementación de políticas de seguridad de red en la capa de aplicación.

Existen varias clases de acuerdo con la tecnología:

- Los HIPS (Host Intrusion Prevention System) son aquellos cuyo objetivo es la protección de posibles ataques contra los hosts, a través de las direcciones IP.

- Los NIPS (Network Intrusion Prevention System), centrados en la monitorización de la red en busca de tráfico sospechoso.

Por otro lado, y de manera más específica, los WIPS (Wireless Intrusion Prevention System) están dedicados a las redes inalámbricas, con las mismas funciones que un NIPS, pero para entorno inalámbrico. Y los NBA (Network Behavior Analysis), basados en el comportamiento de la red, de cara a analizar tráfico inusual.

Diferencias entre IDS, IPS y cortafuegos de nueva generación (NGFW)

Los IDS e IPS tienen en común que analizan los paquetes de manera completa, no únicamente las cabeceras. Esto no sucede en el caso de los cortafuegos, que analizan únicamente los encabezados o cabeceras de los paquetes.

La respuesta que lleva a cabo un cortafuegos se basa en la aplicación de un conjunto de reglas configuradas, siempre dependiendo de la fuente, direcciones de destino y puertos. Los cortafuegos pueden denegar cualquier tráfico que no cumpla con los criterios específicos, aun siendo tráfico legítimo y no malicioso.

Por otro lado, cuando un IPS detecta actividad maliciosa tras el análisis de paquetes, puede lanzar una alarma, descartar paquetes o desconectar conexiones, según tenga configurada una acción u otra para ese evento. Los IDS al detectar actividad maliciosa, generan una alarma o notificación.

Los cortafuegos de nueva generación (NGFW)son soluciones con capacidades superiores a los cortafuegos tradicionales.

Mientras que los firewalls tradicionales detectan el tráfico sospechoso y bloquean el acceso a la red según una lista negra predefinida o según las reglas que tengan establecidas, los NGFW incluyen funciones adicionales como la prevención de intrusiones y la inspección profunda de paquetes, así como el bloqueo o gestión de aplicaciones.

Los SIEMs, soluciones de monitorización

Estas soluciones disponen de múltiples capacidades de recopilación, análisis y presentación de la información que recogen, principalmente de los dispositivos de seguridad (cortafuegos, sensores, IDS, IPS, etc.) como del tráfico de red (servidores, bases de datos, etc.).

Suelen ser la principal herramienta utilizada en los SOC (Security Operations Center) para la detección y respuesta a incidentes. Las principales capacidades de un SIEM son:

- Correlación y alerta: procesamiento de los datos recibidos para transformar dichos datos en información, así como análisis tras la correlación, generando avisos de seguridad.

- Integración de fuentes y múltiples datos: Permite recibir y administrar la información que se recibe de las fuentes.

- Cuadros de mando: Poseen entornos que permiten la generación de cuadros de mando con la información representada en tablas y graficas.

- Almacenamiento y retención: Algunos disponen de capacidad de almacenamiento de datos a largo plazo, esencial para el análisis forense.

- Escalabilidad: Pueden ser configurados mediante jerarquías que permitan aumentar o disminuir recursos y elementos en función de las necesidades del momento.

Las principales ventajas que supone disponer de un SIEM son:

- Detección temprana de incidentes, debido a que los análisis se realizan en tiempo real, disponiendo de información en todo momento y permitiendo tomar acciones rápidas y evitar un mayor impacto de estos.

- Capacidad de análisis forense, permitiendo identificar el origen de un incidente, como aconteció y tomar acciones de mejora y prevención de incidentes.

- Permite la centralización de la información, de tal modo que facilita la gestión de los elementos integrados en el SIEM.

- Permite identificar eventos anómalos, problemas de funcionamiento o eventos que puedan desencadenar un incidente.

The post Tecnologías de monitorización, elemento clave en la ciberseguridad appeared first on Think Big.