Desde hace unos años, WatchGuard genera un reporte de la situación de seguridad detectada en Internet. Tras la compra de Panda, este reporte ha cobrado aun más importancia, debido a que contiene detecciones de los terminales finales, permitiendo un espectro de seguridad más amplio que detalla mejor los tipos de incidentes que han sucedido en Internet.

Así, el último reporte ha mostrado un incremento bastante importante en ataques de malware sin archivo, conocidos como fileless malware, de los cuales hemos hablado desde hace unos años por la peligrosidad que conllevan y por su difícil detección, algo que evidentemente están aprovechando los delincuentes, viendo el incremento de cerca del 900% en el uso de esta técnica de ataque si comparamos las muestras reportadas entre 2019 y 2020.

Orígenes

Este problema es casi tan antiguo como los sistemas operativos, siendo la primera muestra de este tipo de amenazas en 1987 con el denominado Lehigh Virus, obtuvo su nombre por ser desarrollado en Lehigh University durante unas pruebas en la carrera de computación. Sin embargo, no generaba daños en el sistema y se retiraba con el reinicio de la computadora, pues simplemente se alojaba en la RAM y con cada ejecución o llamado del COMMAND.COM incrementaba un contador que iba consumiendo la memoria y haciendo así cada vez más lentos los procesos en la maquina.

Pero este desarrollo logró un hito en cuanto a los ataques, que siempre tenían como premisa el poder alojar en el disco duro el segmento maliciosos para ser ejecutado, algo que expone a que cualquier sistema de antivirus detecte las características maliciosas del software. De esta manera, al no tener que llegar al disco duro, sino estar solo en la memoria, les daba ventaja para no ser detectados, pero les dejaba muy poco margen de acción en el desarrollo de ataque sofisticados que requieran códigos extensos.

¿Cómo se realizan estos ataques?

En nuestros días, kits de herramientas como PowerSploit y CobaltStrike, han permitido a los delincuentes el desarrollo de malware de tipo fileless, mucho más avanzado y preciso, sin tener que conocer el detalle completo del funcionamiento del sistema. Un ejemplo de esto es como con PowerSploit se puede inyectar una DLL con un simple comando, generando ataque de DLL hijacking sofisticados y simples.

Esto se ha analizado ampliamente en las matrices de MITRE ATT&CK, que incluso tiene un análisis de PowerSploit, para que los equipos de defensa conozcan de antemanos las capacidades que este kit le brinda al atacante y en que técnica especifica es la que se usa este tipo de ataques.

Incluso dentro de nuestro equipo se desarrolló un framework que permite a los equipos de ataque y defensa de las empresas llevar a cabo investigaciones y detecciones de posibles brechas de seguridad usando UAC-A-Mola, que tiene varios tipos de automatizaciones para saltar los controles de auntenticación de los usuarios en sistemas Windows, usando principalmente ataques basados en fileless.

¿Cómo podemos defendernos?

En cuanto a la parte defensiva, los avances que Windows ha logrado para contener esta amenaza son cada vez más útiles y requiere de despliegues menos complejos dentro de los esquemas de red en las organizaciones, como hemos hablado en ocasiones anteriores en nuestro blog, las capacidades que se han logrado con AMSI sin duda son un complemento fundamental para lograr tener la protección ante el inminente aumento de los ataques de fileless.

Sin embargo, en la mayoría de organizaciones no se implementan los controles que proveen esta herramienta nativa del sistema operativo, con las cuales cualquier flujo de entrada podría ser analizado y detectar las anomalías, un ejemplo de las capacidades que brinda el AMSI fueron las que hemos logrado con las extensión del navegador AMSIext, que entrega una conexión entre el navegador y AMSI, para que todos los potenciales scripts contenidos en un sitio web sean analizados por este motor, detectando cualquier posible anomalía así no se toque el disco duro en su ejecución.

Otra forma típicamente usada por los delincuentes para la ejecución de ataques tipo fileless, es combinar este ataque con la ejecución de macros en los documentos de ofimática, los cuales permiten el uso de las capacidades de programación de macros para descargar y ensamblar los códigos maliciosos dentro de la memoria, retrasando la detección por parte de los sistema de antivirus tradicionales y haciendo compleja la detección para los sistemas de tipo endpoint.

Ejemplo práctico

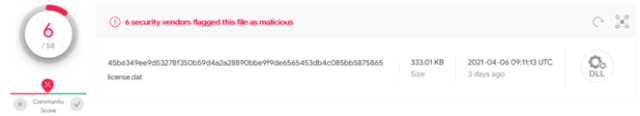

Ataques como los generados por IcedID, evidencian cómo esta técnica es muy beneficiosa para los atacantes e integra la potencia del fileless dentro de las técnicas, usando a powershell como herramienta de descarga e instalación de las DLL maliciosas, haciendo casi indetectables sus acciones por los antivirus, como se ve en la imagen de análisis de VirusTotal.

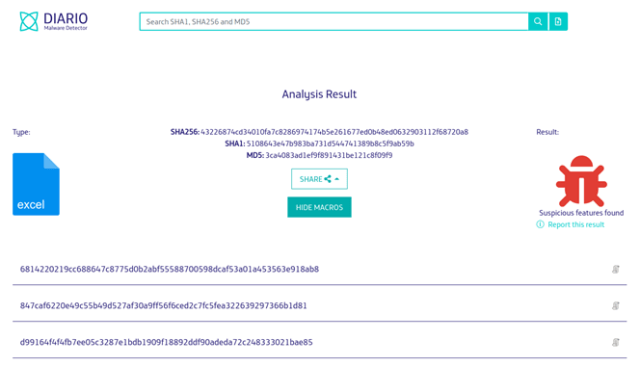

Con nuestra herramienta DIARIO, nosotros aislamos esos macros para su análisis y detección de procesos maliciosos, con lo que se pueden también integrar dentro del flujo de análisis que se debería tener en los archivos que llegan a una organización, para mitigar este tipo de ataques. Siguiendo con el análisis de IcedID, podemos ver que la extracción y análisis de las macros hecha con DIARIO, nos indican que son sospechosas de malware y nos muestran los tres macros usados para ese fin.

Como se puede ver, aunque el aumento de estos ataques es exponencial, la efectividad de los ataques puede ser mitigada con varias acciones:

- La implementación de los debidos controles en todos los terminales de la red.

- La integración de herramientas propias de los sistemas con extensiones, o desarrollos que hagan uso de estas capacidades sin la necesidad de implementaciones manuales.

- La debida capacitación y concienciación al personal de cómo proceder para garantizar que estas herramientas sean efectivas en las detecciones y no que se salten por malas practicas en el manejo de las mismas.

The post Fileless malware: ataques en crecimiento pero controlables appeared first on Think Big.